SharkTeam独家分析:默克尔树漏洞成因和链上资金追踪-BNBChain跨链桥攻击事件分析

一、事件描述

2022年10月7日,BNB Chain内嵌的跨链桥BSC Token Hub被黑客入侵。网络黑客运用跨链桥系统漏洞,根据CrossChain合同发起2次进攻买卖,每一次盈利100万枚BNB,BNB Chain失窃资产高于5亿美元。

SharkTeam对系统漏洞实际形成原因进行了详细剖析,对其网络黑客地址的资产运转展开了追踪,期待能够尽快精准定位网络黑客。

二、VM默克尔树系统漏洞成因分析

网络攻击帐户详细地址:0x489a8756c18c0b8b24ec2a2b9ff3d4d447f79bec,简记为0x489a

受到攻击合约地址:0x0000000000000000000000000000000000002000,简记为0x2000,名称是CrossChain,该协议是BNB Chain内嵌的软件合同,作用是跨链转帐。

网络攻击发起几笔进攻买卖,每一笔买卖都要从跨链桥盗取了100万BNB,以第一笔买卖为例子,txHash:0xebf83628ba893d35b496121fb8201666b8e09f3cbadf0e269162baa72efe3b8b

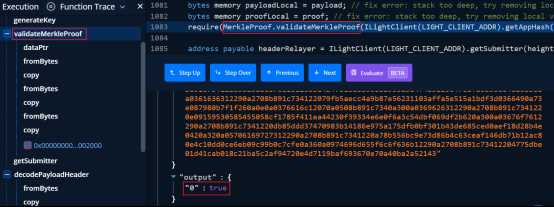

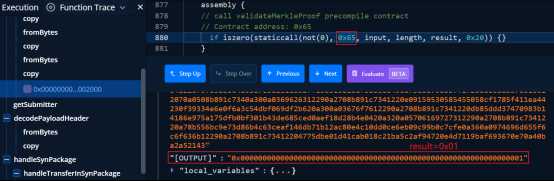

从执行过程看来,买卖启用了CrossChain合同中的handlePackage函数,该变量会调用validateMerkleProof函数来检验买卖主要参数中所提供的MerkleProof,并且传参为true。在这个过程中,validateMerkleProof函数浏览了VM中详细地址0x65的validateMerkleProof预编译合同,

该预编译合同界定如下所示:

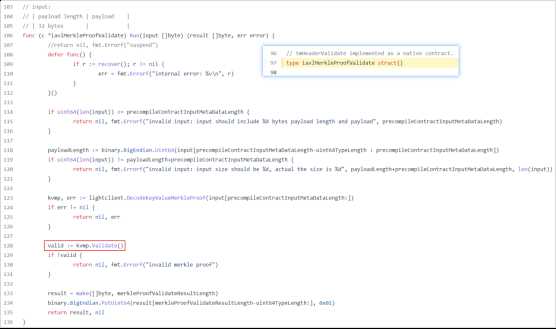

该函数中根据启用kvmp.Validate()来检验MerkleProof,Validate()函数公式如下所示:

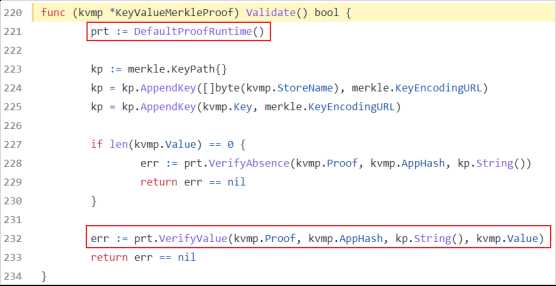

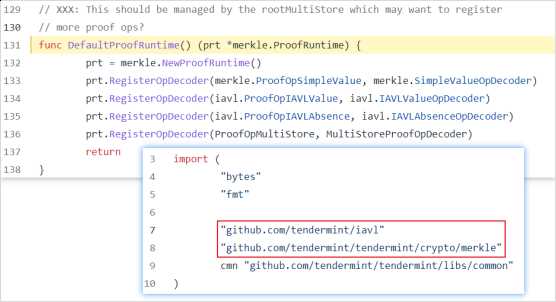

在其中的prt构造如下所示:

对象DefaultProofRuntime用了IAVL库文件的IAVLValueOp对Proof展开了认证。

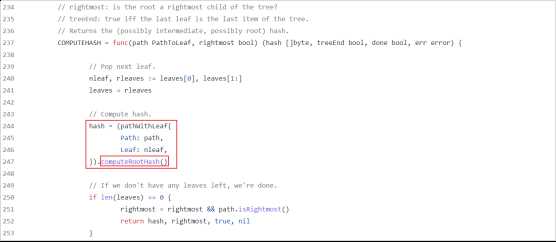

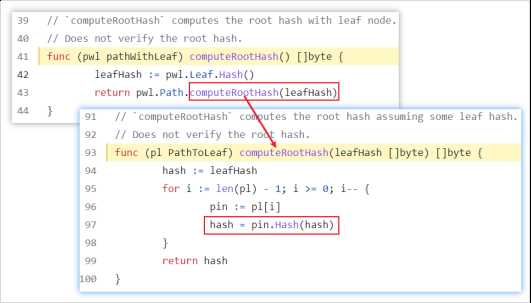

这其中的重要2个流程便是运算认证rootHash,即ComputeRootHash和Verify2个函数公式。

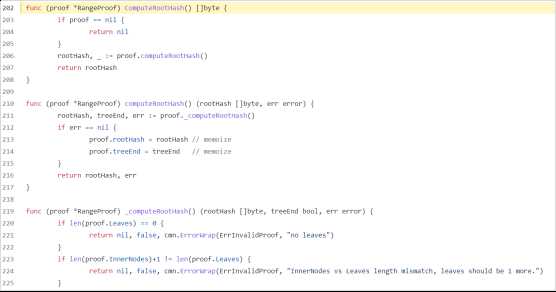

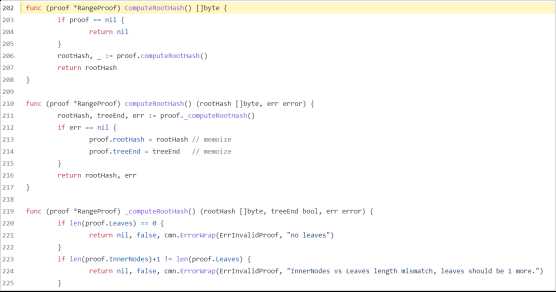

ComputeRootHash函数及其启用关联如下所示:

https://github.com/cosmos/iavl/blob/de0740903a67b624d887f9055d4c60175dcfa758/proof_range.go#L202

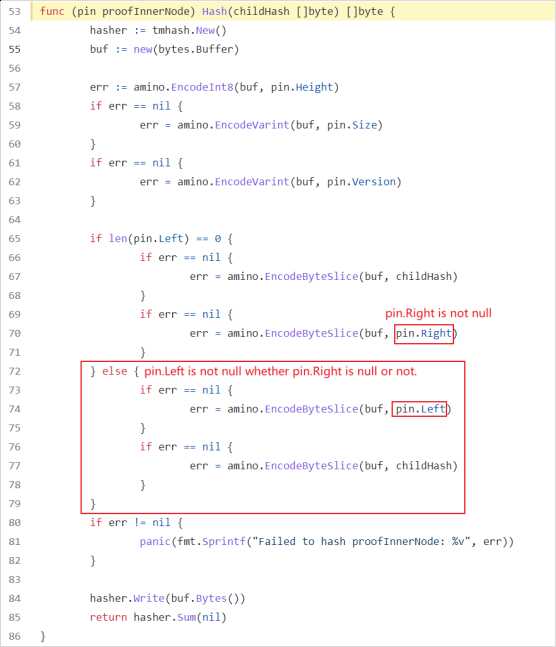

之上Hash函数中,我们不难发现,当pin.Left不为空时,并没解决pin.Right是空值或是并不是空值的现象。这儿,pin.Right并没参加Hash计算,其值对计算出来的Hash彻底没影响。那样最后算出的rootHash一样不受pin.Right的危害。

网络黑客恰好是运用了这一点,自主添充内部节点(InnerNode)的Right字段名,与此同时不受影响rootHash,这可以确保rootHash验证成功。

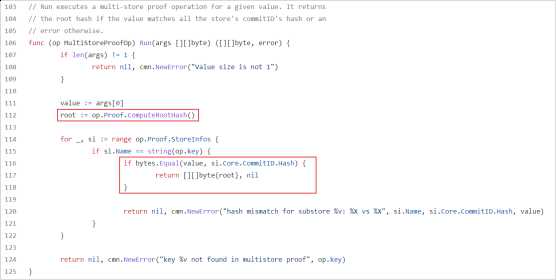

事实上,内部节点的Right并不是随便添充的,因为除了IAVLValueOp对Proof展开了认证外,MultiStoreOp一样对rootHash展开了认证:

因而,根据仿冒Merkle树疯狂攻击并不是一件容易的事情。

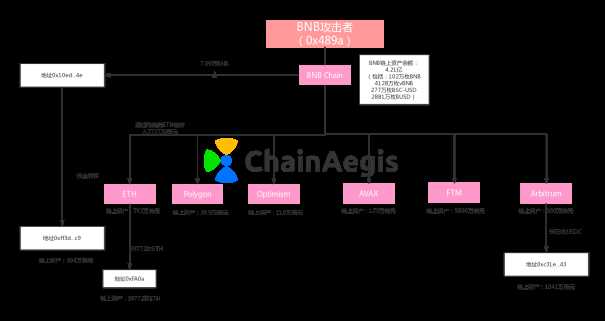

三、失窃资金流入剖析

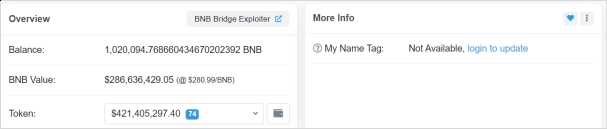

网络攻击详细地址:0x489A8756C18C0b8B24EC2a2b9FF3D4d447F79BEc

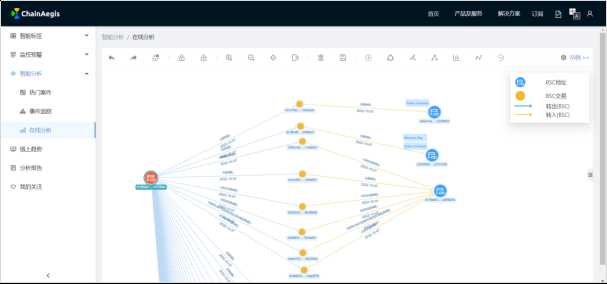

资金转移途径如下所示:

(1)BNB Chain

现阶段链上网络攻击详细地址账户余额为4.21亿美金,主要包括102万枚BNB,4128万枚vBNB,2881万枚BUSD,277万枚BSC-USD。

网络攻击详细地址0x489A总计向详细地址0x10ed...4e转到79955.8枚BNB(约2248万美金),现阶段该详细地址账户余额为0。后面将资金转移至详细地址0xfF3d...C9,该详细地址当前余额大约为304万美金,仍存4,831枚WBNB(约135万美金)。除此之外,该详细地址中SAFEMOON货币持仓成本为2,406,871.6亿(约169万美金)。

(2)ETH

网络攻击详细地址0x489A以太币链上详细地址账户余额为763万美金。据调查,失窃资产中大约是7739万美金的财产根据跨链桥方法转到以太币。

网络攻击详细地址0x489A向地址0xFA0a...e9迁移33772枚ETH(约4478万美金)。

(3)Polygon

网络攻击详细地址0x489A现阶段链上账户余额大约为39.9万美金,它的价值关键来源于货币USDC。

(4)Optimism

网络攻击详细地址0x489A现阶段链上账户余额大约为110万美金,它的价值关键来源于货币USDC。

(5)AVAX

网络攻击详细地址0x489A现阶段链上账户余额大约为173万美金,它的价值关键来源于货币USDT。

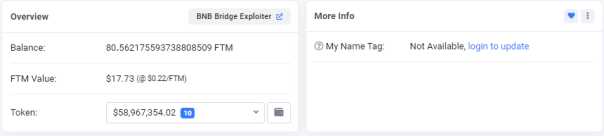

(6)FTM

网络攻击详细地址0x489A现阶段链上账户余额大约为5896万美金,主要包括3196万枚gUSDC,2700万枚gfUSDT。

(7)Arbitrum

网络攻击详细地址0x489A现阶段链上账户余额大约为200万美金,它的价值关键来源于货币USDT。

网络攻击详细地址0x489A向地址0xc31e...43迁移190万枚USDC,该详细地址当前余额为1041万美金,主要包括4810枚WETH,409万枚USDC。

网络黑客详细地址在进攻前与Uniswap、Curve等Defi协议书有互动,还在ChangeNow中心化交易所上获取过资产,ChangeNow具备KYC体制,但能不能在互联网上留下KYC信息内容,SharkTeam已经追踪与商谈中,期待能够早日精准定位网络黑客。

四、安全建议

本次事件尽管是由合同发起进攻,但实际上并不是合同系统漏洞所造成的,反而是网络黑客运用了区块链Merkle认证制度的系统漏洞,归属于区块链层较多方面系统漏洞,比比较常见的合同系统漏洞更隐敝,漏洞挖掘难度系数也较高。网络黑客攻击方式纷繁复杂,涉及到层面上也越来越多了,项目方与用户因对风险性应时时刻刻保持敬畏之心。

公司介绍:SharkTeam的发展目标是全方位维护Web3全球的安全性。团队人员遍布于北京、南京市、苏州市、美国硅谷,由全球各地资深的安全性专业人员高级科学研究人员构成,熟练区块链和区块链智能合约的最底层基础理论,提供专业的区块链智能合约财务审计、链上剖析、应急处置等工作。已经与区块链生态体系各行各业的重要参加者,如Polkadot、Moonbeam、polygon、OKC、Huobi Global、imToken、ChainIDE等创建合作关系关联。

转载:驼鸟区块链

- 免责声明

- 世链财经作为开放的信息发布平台,所有资讯仅代表作者个人观点,与世链财经无关。如文章、图片、音频或视频出现侵权、违规及其他不当言论,请提供相关材料,发送到:2785592653@qq.com。

- 风险提示:本站所提供的资讯不代表任何投资暗示。投资有风险,入市须谨慎。

- 世链粉丝群:提供最新热点新闻,空投糖果、红包等福利,微信:juu3644。

SharkTeam

SharkTeam